Bezpieczeństwo w świecie IoT

2020-12-08

Elektronika w XXI wieku to już nie tylko laptopy i smartfony. A kto w ogóle pamięta, że istnieją jeszcze komputery stacjonarne? Ciężkie, niewygodne, jeszcze do niedawna niezbędne, dzisiaj ustępują pola urządzeniom przenośnym. Pomimo swoich niewątpliwych zalet takich jak modułowość, czy skalowalność, nie dają tego co dziś jest niezbędne – mobilności, możliwości wykorzystania ich z dowolnego miejsca na ziemi. Podczas zakupów coraz częściej stawiamy na mobilność, a w wielu przypadkach możliwość współdzielenia danych z przyjaciółmi, czyli „usieciowienie”.

Urządzenia dołączone do jedynej słusznej sieci (najtańszej, najbardziej powszechnej) - sieci Internet - tworzą nowy świat, w którym już dzisiaj jest więcej urządzeń niż ludzi. Świat, przez wielu nazywanym Internetem Rzeczy (IoT), w którym częściej maszyna komunikuje się z maszyną, niż człowiek z człowiekiem.

Elektronika użytkowa to coraz bardziej wyspecjalizowane urządzenia, mające na celu wykonywanie tylko jednej funkcji (radia internetowe, czujniki zmierzchu, czujniki otwarcia okna) lub też stanowiące platformę ogólnego przeznaczenia (smartfony, tablety), która może być tym czym chce, a raczej tym czym chce jej właściciel. Ale czy na pewno?

Jak do tego doszło?

Wraz z rosnącymi możliwościami technologicznymi, rosły też nasze potrzeby. Jeszcze kilkanaście lat temu nawigacja satelitarna, ułatwiająca podróż samochodem wydawała się cudem, a w tej chwili odbiornik GPS znajduje się już w każdym samochodzie. Ale to za mało. Chcemy więcej, nie tylko podróżując samochodem. Chcemy wiedzieć jak dostać się do restauracji, z którego wejścia do metra skorzystać, ile czasu zajmie nam dzisiaj dojazd do pracy. Chcemy wiedzieć, czy przypadkiem nie wystąpiły jakieś nieoczekiwane okoliczności, wypadek, awaria itp. A jeśli wystąpiły oczekujemy, że otrzymamy podpowiedź co w takiej sytuacji zrobić.

Aby to osiągnąć potrzebujemy niezliczonej masy czujników przekazujących w czasie rzeczywistym informację do centrali Google’a. Pomimo oczywistego naruszenia prywatności, nie protestujemy, oczekujemy, że w zamian otrzymamy coś więcej niż tylko informacje o naszym położeniu: szybszy dojazd do pracy, mniej nerwów, oszczędność paliwa. W tym przypadku, skorzystamy z platformy ogólnego przeznaczenia naszego telefonu. Mamy go zawsze przy sobie, jest on zawsze włączony. Bo chyba nikt nie wyobraża sobie sytuacji, aby obok telefonu, codziennie zabierać ze sobą dodatkowy odbiornik GPS.

W sumie to moglibyśmy wszędzie korzystać ze smartfonów. Panel inteligentnego domu, kamery monitoringu wizyjnego, punkty płatności w sklepach, monitoring stanu zdrowia w szpitalu, śledzenie położenia przesyłki czy nawet warunków atmosferycznych, w których jest ona przewożona. Dlaczego więc w wielu miejscach nie spotkamy telefonu z zainstalowaną aplikacją, a dedykowane urządzenie?

Odpowiedzi na to pytanie jest wiele. Najczęstszym argumentem będzie chyba cena. Smartfon to wydatek kilkuset złotych, czujnik otwarcia okna z modułem sieci bezprzewodowej – kilkadziesiąt. A okien będzie kilka. Podobnie z prostą kamerą internetową, którą uruchomimy gdy wyjedziemy na wakacje, czy też terminalem płatniczym lub czujnikiem zużycia energii.

Istnieje też wiele przypadków, w których cena nie będzie odgrywała prawie żadnej roli. Przypadków w których, w żadnym wypadku, nie będziemy chcieli skorzystać z elementów ogólnego przeznaczenia. Czy ktoś wyobraża sobie profesjonalne badanie EKG lub KTG na urządzeniu pod kontrolą systemu Android (pomijamy tutaj aplikacje na smartfony, gdzie wykonany pomiar ma zerową wartość diagnostyczną)? Nie trudno wyobrazić sobie sytuację, w której podczas badania, następuje automatyczna aktualizacja oprogramowania, która to badanie zakłóci. Zastosowanie urządzenia, na którym pracuje wiele procesów rywalizujących o czas procesora wydaje się być ryzykowne, zwłaszcza że najważniejszy proces, odpowiedzialny za badanie (długotrwały, przetwarzający stosunkowo mało danych), może zostać wywłaszczony lub też uśpiony do czasu przydzielenia mu dostępu do procesora.

Innym powodem zastosowania dedykowanego urządzenia będzie czas jego życia. W środowisku automatyki przemysłowej, zwłaszcza infrastruktury krytycznej, nie będziemy mogli pozwolić sobie na wykorzystanie urządzenia ogólnego przeznaczenia, którego czas życia został wyznaczony np. na 4 lata. Tutaj urządzenie, które będzie miało MTBF krótszy niż 20 lat będzie uznane, jako zbyt zawodne. Oczywiście będzie wiązało się to ze zwiększoną ceną.

W systemach automatyki przemysłowej często będziemy musieli pracować w niesprzyjających warunkach środowiskowych. Kurz, wilgotność, wibracje, zakłócenia sieci energetycznej - to w takich środowiskach chleb powszedni. Czynniki te mogą dodatkowo wpłynąć na żywotność urządzenia, a w przypadku urządzenia ogólnego przeznaczenia, mogą spowodować jego niemalże natychmiastową awarie.

W wielu przypadkach, urządzenia zastosowane w świecie automatyki, będą miały najprostszą funkcję z możliwych, prześlij binarną jedynkę lub binarne zero, co powoduje, że inwestowanie nawet w najtańszy smartfon, będzie oznaczało marnowanie dostępnych na nim zasobów, a także wyższy koszt, niż gdybyśmy zastosowali urządzenie dedykowane.

Przeanalizujmy następującą sytuację. Posiadamy kilka stosunkowo starych silników (turbin), które pracują non stop. Nie są one wyposażone w żadne funkcje monitorujące. Ich czas eksploatacji jest obliczony na kilka kolejnych lat. Wymiana w tym momencie jest nieopłacalna. Naszym celem jest możliwość zdalnej obserwacji czy te turbiny pracują, czy nie nastąpiła nieoczekiwana awaria. Problem ten możemy rozwiązać poprzez monitorowanie drgań turbiny. Wystarczy, aby element monitorujący co kilka sekund wysłał jedynkę, jeżeli drgania są wykrywane (turbina pracuje) lub zero jeżeli drgania nie są wykrywane (turbina nie pracuje). Zastosowanie smartfonu, poprzez doklejenie go do obudowy turbiny oraz wykorzystanie wbudowanego akcelerometru jest możliwe. Z tym, że wibracje tej turbiny mogą dość szybko ten telefon wykończyć, a koszt takiego rozwiązania będzie wynosić kilkaset złotych na turbinę. Możemy ten problem rozwiązać poprzez zastosowanie najprostszego modułu komunikacyjnego oraz akcelerometru, połączenie ich i również przyklejenie do obudowy. Koszt - kilkadziesiąt złotych. Tak niski koszt, zachęca do poświęcenia kilkunastu godzin pracy konstruktora elektronika i zaprojektowania własnego urządzenia, od którego nie będziemy wymagali bardzo wysokiego parametru MTBF. Co ciekawe, można wykorzystać to samo malutkie urządzenie i rozdać je pracownikom. Umożliwia to monitorowanie, czy przypadkiem nie ulegli wypadkowi w trakcie pracy lub też czy przestrzegają zasad BHP w pracy i np. nie zeskakują z drabiny.

Innymi czynnikami, które mogą wpłynąć na wybór dedykowanego urządzenia to funkcje użytkowe, na przykład waga, wymiary czy też czas pracy baterii. Każdy, komu kiedyś uciekł pies, na pewno doceni możliwość monitorowania położenia psa z poziomu smartfonu. Oczywiście pies musi być wyposażony w jakiś moduł komunikacyjny. Wykorzystanie telefonu komórkowego i doczepienie go do sierści psa będzie niewygodne i może zachęcać potencjalnych złodziei. Dodatkowo czas pracy baterii w smartfonach jest dość krótki. Zastosowanie tej formy monitorowania będzie wymagało codziennego ładowania - na szczęście nie psa - a tego doczepionego telefonu, abyśmy mogli go w razie czego odnaleźć. Dodatkowo musimy się spieszyć, gdyż w przypadku rozładowania baterii w trakcie poszukiwań naszego pupila, może spowodować, że nie uda się nam go odnaleźć. Najlepszym rozwiązaniem wydaje się być zastosowanie obroży z wbudowanym modułem GPS oraz LTE. Obroża będzie dyskretna, nie odczepi się podczas biegu, bateria wytrzyma nawet tydzień. Dodatkowo może być wyposażona w inne elementy, na przykład migające diody LED, pozwalające dostrzec psa w ciemności.

Szczególną cechą elektroniki użytkowej jest ogromna mnogość jej zastosowań oraz to, że bardzo ciężko jest podać przykład wykorzystania jakiegoś urządzenia, w przypadku gdy nie zderzyliśmy się z jakimś problemem. Jeżeli chcielibyśmy posłuchać radia internetowego, zawsze możemy uruchomić komputer. Zastosowanie radia internetowego lub stacji dokującej do smartfona wydaje się być zbyteczne. Oczywiście do czasu, gdy po domu nie biegają małe dzieci, mogące zrzucić laptop z biurka, lub też gdy chcielibyśmy zaoszczędzić na energii elektrycznej lub też gdy chcielibyśmy posłuchać muzyki w kuchni, ale laptop zabiera nam zbyt dużo miejsca na blacie.

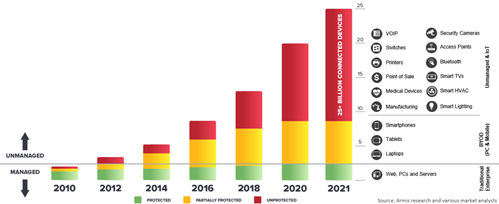

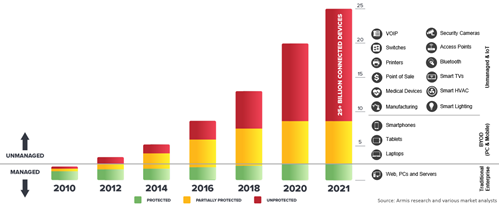

Ogromna ilość pomysłów, zastosowań, specyficznych cech urządzeń powoduje, że ilość codziennie dołączanych urządzeń jest ogromna. Firma Armis szacuje, że w 2021 roku do sieci będzie podłączonych więcej niż 25 miliardów urządzeń. Może się okazać, że w naszym najbliższym otoczeniu może znajdować się kilka, a nawet kilkanaście urządzeń IoT, o których nawet nie będziemy wiedzieli że istnieją. W wielu przypadkach będą one celowo ukryte, tak aby nikt się o nich nie dowiedział.

Rysunek 1. Ilość urządzeń IOT. Armis, badanie własne

Wydaje się, że wszystko jest super. Możemy z łatwością, niskim kosztem rozwiązać swoje problemy. Kupujemy i podłączamy kolejne urządzenia zgodnie ze strategią plug & play, często z całkowitym pominięciem instrukcji obsługi, nie wspominając już o regulaminie usługi czy też polityce prywatności. Najczęściej sięgamy po instrukcję, aby sprawdzić jakie jest domyślne hasło do urządzenia, aby się zalogować, przy czym często nawet go nie zmieniamy. Działa? Działa! Tyle wystarczy. Nie zastanawiamy się nawet, co kryje się pod obudową takiego urządzenia, czy też jak działa oprogramowanie, z którym ono działa. Niestety później spotykają nas różne przykre niespodzianki.

Najciekawszą niespodzianką pozostaje chyba przykład Google Nest Secure, gdzie nagle okazało się, że urządzenie Nest Guard wyposażone jest w ukryty mikrofon, którego próżno było szukać w dokumentacji lub instrukcji obsługi. Urządzenie, które miało strzec naszych domów, samo stało się intruzem. [1]

Teraz oprogramowanie. Jeżeli przyjrzymy się możliwościom urządzeń IoT, to możemy dojść do ciekawego wniosku. Weźmy za przykład domową kamerę IP. Obsługuje ona SSH, klient FTP, serwer WWW (przedstawiający się jako Apache), powiadamianie przez pocztę elektroniczną, możliwość skorzystania z panelu administracyjnego online, moduł Wifi, gniazdo Ethernet. Nie wygląda to znajomo? Czy przypadkiem nie jest to zwykły malutki komputerek pracujący pod kontrolą systemu Linux? Oj, chyba tak.

Tak więc Linux, ale nie tylko. Windows XP Professional lub Embedded dalej znajdziemy w bankomatach, Windows 10 w nowo montowanych panelach informacyjnych na stacjach kolejowych. Tutaj, co ciekawe rozkład jazdy prezentowany jest za pomocą przeglądarki internetowej w trybie pełnoekranowym.

Od razu nasuwa się pytanie: co z aktualizacjami? Oczywiście w przypadku Windowsa XP możemy pominąć tą kwestię. Ale czy w przypadku Windowsa 10 również ma zastosowanie najnowsza strategia Microsoftu, zgodnie z którą system nawet nie spyta się o to, czy może w ogóle zainstalować aktualizację, nie mówiąc już o wyborze dogodnego dla nas momentu? Czy wymuszony restart wyświetlacza na lotnisku, w trakcie godzin pracy nie wzbudzi u niektórych paniki? Co jeśli, aktualizacja się nie powiedzie i urządzenie przestanie działać? Czy przypadkiem nie lepiej zastosować tutaj dobrze znaną strategię: działa, to nie ruszaj? Aktualizacje nie są nikomu potrzebne.

Tak więc, jeżeli aktualizacja, to najczęściej ręczna. Ale kto pamięta, aby wykonywać regularną aktualizację domowej kamery internetowej, telewizora czy nawet lodówki. Czy ktoś w ogóle wpadł na pomysł (no bo kto czyta instrukcję), że obrożę dla psa też da się zaktualizować, nie mówiąc o stacji dokującej czy też centrali sterującej domem inteligentnym.

Zanim jednak zainstalujemy aktualizację, producent musi ją wcześniej wyprodukować. O ile w przypadku wielkich firm jak Google, Amazon czy Microsoft, których urządzenia i oprogramowanie są powszechnie wykorzystywane, ta aktualizacja prędzej czy później się pojawi. Ogromna ilość pentesterów, bug hunterów czy też po prostu użytkowników urządzenia sprawi, że producent zostanie poinformowany o błędzie. Istotną rolę gra tutaj powszechność danego urządzenia. W przypadku urządzeń niszowych niestety będzie to później albo wcale.

Tak więc musimy przyjąć za pewnik. Nasze urządzenia na pewno są podatne na atak. No i?

Antywirus na obroży

Tak więc nasze urządzenia są podatne. Ale czy ktoś się tym przejął? Prawdopodobieństwo, że znajdziemy obroże dla psa z zainstalowanym systemem IPS, antywirusem, nie wspominając o innych mechanizmach obronnych, dąży do zera. Dołożenie dodatkowego modułu, może wpłynąć na pracę urządzenia, jego stabilność czy też czas życia baterii, a do tego podniesie koszty wytworzenia oprogramowania, co zmniejszy konkurencyjność produktu.

To zrozumiałe - najpierw biznes, potem bezpieczeństwo. Jednak to, czy w ogóle pomyślimy o bezpieczeństwie jest kwestią, ile będzie nas kosztować ewentualne włamanie. W przypadku przejęcia kamery internetowej, zrobimy reset urządzenia i zainstalujmy najnowsze aktualizacje. Jednak w przypadku procesów przemysłowych tak prosto już nie jest. Koszty zatrzymania produkcji mogą iść w miliony złotych lub wpłynąć na funkcjonowanie mieszkańców danego regionu. Tak więc tutaj należy głęboko się zastanowić nad bezpieczeństwem.

W pierwszej kolejności to sam producent powinien zadbać o bezpieczeństwo swojego produktu: śledzić biuletyny informacyjne wykorzystywanych komponentów, dokonywać przeglądu kodu, testów penetracyjnych. Czy tak jest? O ile w przypadku zastosowań biznesowych, czy też przemysłowych producenci kładą większy nacisk na bezpieczeństwo podczas tworzenia oprogramowania, to w przypadku zastosowań osobistych już tak nie jest. Oprogramowanie tworzone jest bardzo szybko, co oznacza że mogą pojawić się błędy. Do legendy przechodzą historie, jak zainfekowano sieć firmową oprogramowaniem ransomware wykorzystując do tego inteligentną świetlówkę.

Zdecydowana większość urządzeń IoT, to jednak urządzenia powszechnego użytku do zastosowań osobistych (co wcale nie oznacza, że nie będą ona wykorzystane w firmie). Biorąc pod uwagę fakt, że statystyczny Kowalski ma niewielkie pojęcie o bezpieczeństwie sieci, możemy być pewni że nie podejmie on żadnych działań w celu zwiększenia poziomu bezpieczeństwa swoich urządzeń. Statystyczny Kowalski nie przejmie się, kiedy jego urządzenie zostanie zaatakowane lub kiedy zostanie wykorzystane do ataku na kogoś innego. Pewnie nawet tego nie zauważy. Do tego, w ramach tworzenia przyjaznej atmosfery w pracy, z radością przyniesie takie urządzenie do biura.

Czyje to IoT?

Z dobrodziejstw IoT może zatem korzystać zarówno osoba prywatna, jak i organizacja. Inteligentny budynek, który sam reguluje oświetlenie, klimatyzacje, wilgotność powietrza, rolety, staje się standardem. Dołóżmy do tego kamery monitoringu wizyjnego, czujniki dymu, wyświetlacze informujące o dostępności sali. Jak to wszystko podliczymy, okaże się, że mamy więcej urządzeń niż pracowników. Każdy z wyżej wymienionych systemów będzie składał się z wielu elementów wykonawczych, jakiegoś elementu decyzyjnego, który dodatkowo będzie zapewniał dostęp administracyjny. Muszą się one komunikować. Czy przez przypadek nie wstawiliśmy tego wszystkiego w jedną podsieć?

O ile urządzenia będące pod naszą kontrolą możemy rekonfigurować, monitorować, zinwentaryzować (co też może nie być proste) to w przypadku urządzeń, które w najmniejszy sposób zahaczają o dane prywatne, już takich możliwości nie mamy. I tu właśnie pojawia się problem. Coraz częściej firmy korzystają z modelu Bring Your Own Device (BYOD) lub też pozwalają na wykorzystanie urządzeń służbowych do celów prywatnych. Czasami polityka BYOD pozostaje poza jakąkolwiek kontrolą, co w połączeniu z nieświadomością użytkownika może okazać się mieszanką wybuchową.

Dołóżmy do tego urządzenia przyniesione do biura przez wyżej wymienionego Kowalskiego. Z radością zademonstruje on zakupione urządzenie Amazon Alexa, które słucha rozmów biurowych, wysyła ich zapis w bliżej nieokreślonym kierunku, których na końcu, oczywiście w celu polepszenia jakości obsługi, odsłuchują nieznani nam z imienia pracownicy Amazona. Kto powiedział, że urządzenie Pana Kowalskiego już nie zostało przejęte i podłączenie go do sieci firmowej może spowodować incydent bezpieczeństwa, w tym rozprzestrzenienie się infekcji?

Tak więc stoją przed nami dwa zadania. Dokonanie inwentaryzacji i odnalezienie właściciela urządzenia, a także upewnienie się czy urządzenie zachowuje się zgodnie z naszymi oczekiwaniami. Ciekawie może wyglądać sytuacja z odnalezieniem właściciela urządzenia. Bo co możemy zrobić, gdy w sieci bezprzewodowej pojawi się urządzenie, które generuje podejrzany ruch. Jedyne co możemy zrobić to wysłać email na całe biuro, z pytaniem do kogo to urządzenie należy, osoba która przyniosła takie urządzenie może się wystraszyć ewentualnych konsekwencji i nie odpowiedzieć na taką komunikację.

Odnajdźmy się

Przystępujemy do inwentaryzacji. Zaczynamy od urządzeń firmowych, od tych nad którymi firma ma pełną kontrolę. Sięgamy po dokumentację poszczególnych projektów (oczywiście jeżeli taka istnieje) i tworzymy własną. W mocy pozostają odwieczne pytania: Czy dokumentacja jest kompletna, czy jest aktualna czy zawiera to czego potrzebujemy. No i oczywiście czy przez przypadek nie pominęliśmy jakiegoś bardzo starego projektu, który wciąż działa, ale został zapomniany. Pomijając nawet braki w dokumentacji, to za pomocą, na przykład logów firewalla dosyć szybko odnajdziemy elementy układanki. Gorzej, jak ruch zamyka się w obrębie jednej sieci.

Do tego możemy trafić na jeszcze kilka innych problemów:

- Długie sesji lub urządzenia, które rzadko się ze sobą komunikują. Wtedy odnalezienie tego jednego wpisu, pośród gigabajtów dzienników zdarzeń, będzie zależało tylko od szczęścia i doświadczenia poszukiwacza,

- Urządzenia korzystające z DHCP, które mogą zmienić swój adres IP,

- Urządzenia, które uruchamiają się tylko na kilka, kilkanaście minut, po czym przełączają się w stan oczekiwania.

W tej części inwentaryzacji powinniśmy się zająć również wszelkiego rodzaju telefonami, laptopami, a więc każdym urządzeniem, które zostało wydane pracownikowi, a które jest niezbędne do pracy.

Wygląda na to, że inwentaryzacja nawet części, nad którą panujemy, nie będzie szybka i prosta. Ile czasu będziemy musieli na to poświęcić? Czy uda nam się odnaleźć wszystkie elementy układanki?

Załóżmy, że udało nam się ją wykonać.

Teraz musimy się zmierzyć z urządzeniami w sumie to naszymi, ale którymi, z pewnych powodów nie można zarządzać. Może nie mają takiej funkcji lub też ktoś kto je wdrażał nie wpadł na to że można coś z nimi zrobić. Zastanówmy się nad tym. Czy ktoś, kto zamontował dwa wielkie telewizory w sali konferencyjnej, nie podłączył ich przypadkiem do sieci? Ciężko oczekiwać, że ktoś kto zajmuje się montowaniem telewizorów, doda do dokumentacji informację o ustawieniach sieciowych. Nie jest przecież sieciowcem, czy też bezpiecznikiem. Nie będzie uważał tej informacji za istotną. Z jego punktu widzenia ważniejsze będąodporność na zakłócenia, dopasowanie jasności ekranu itp. I tak może się okazać, że taki telewizor może sobie działać samopas bez jakiegokolwiek nadzoru przez wiele lat. I to pomimo tego, że będziemy obok niego przechodzić codziennie. I choćbyśmy uruchamiali na nim zdalne konferencje, to przez myśl nam nie przejdzie, że telewizor jest przyłączony do sieci i może być zagrożeniem. Więc może to być ciekawy eksperyment myślowy. Taka zabawa w ciuciubabkę. Znajdź, urządzenia, które mogą mieć interfejs sieciowy…

Znaleźliśmy. Natomiast, co możemy skonfigurować w takim na przykład telewizorze? Adres IP, wykorzystywany serwer DNS. Chyba tyle. Nawet najprostszy filtr sieciowy pozostaje odległym marzeniem. Nie zapomnijmy tylko zmienić domyślnego hasła administracyjnego, jeżeli można takie w ogóle ustawić.

Pozostaje nam ostatni rodzaj urządzeń. To te pozostające poza naszą kontrolą, przyniesione do firmy urządzenia prywatne. W sumie możemy stwierdzić, że takich urządzeń nie powinno tu być i zamknąć temat mailem do wszystkich, z przypomnieniem o zakazie przynoszenia urządzeń prywatnych. I po sprawie. Strategia trochę dyskusyjna. Natomiast możemy być pewni, że przypomnienie to zostanie całkowicie zignorowane. Dlaczego? Bo nasi użytkownicy wiedzą lepiej lub po prostu wykorzystują swoje urządzenie do pracy i nie wyobrażają sobie pracy bez niego. I o ile wcześniej bawiliśmy się w ciuciubabkę, to teraz będzie to całkowicie nowy poziom gry. I to z ludźmi, użytkownikami, którzy będą ukrywać obecność takich urządzeń.

Tak więc nie możemy liczyć na współpracę i jedyne co nam pozostaje to analiza dzienników zdarzeń firewalla lub monitorowanie pracy kontrolera sieci bezprzewodowej. W przypadku kontrolera sieci bezprzewodowej dowiemy się tylko tego, że jakieś urządzenia są podłączone. Wychwycenie tego, którego szukamy, w gąszczu telefonów komórkowych i laptopów będzie trudne. Pamiętajmy, że w takiej sieci bezprzewodowej będzie działać serwer DHCP i codziennie będziemy patrzeć na inną listę tych samych urządzeń. Podobnie będzie w przypadku analizy pracy na poziomie zapory sieciowej, z tym że zostaniemy powaleni ogromem danych zaraportowanych przez firewalla. Zakładając optymistycznie, że w ciągu pięciu minut przeanalizujemy tysiąc wpisów, to w tym czasie nasze urządzenia wygenerują dodatkowe dziesięć tysięcy.

Tak więc przed nami nie lada wyzwanie. Do tego wszystko płynie, pracownicy oraz ich urządzenia, przychodzą i odchodzą. Dochodzi do nas myśl, że to nie jest projekt typu zamknij i zapomnij. Będzie to proces ciągły i do tego bardzo czasochłonny z niepewnymi wynikami. Potrzebujemy dodatkowego pracownika do wykonania tego zadania. Tworzymy nowe stanowisko „Device Hunter”, które przyciągnie chętnych, ale pod piękną nazwą będzie kryło się prawdziwe stanowisko, inżynier do spraw inwentaryzacji urządzeń. Pozostaje pytanie: ile człowiek posadzony nad logami firewalla na osiem godzin, dzień w dzień, , jest w stanie wytrzymać. Miesiąc, dwa? Co potem?

Bezpieczeństwo zautomatyzowane

Odpowiedzią na to pytanie jest automatyzacja i sztuczna inteligencja. Gdzie człowiek nie może, tam trzeba posłać maszynę. Komputer nie męczy się, nie choruje, nie ma wolnego, świąt, zawsze pracuje z tą samą dokładnością, jest w stanie przeanalizować znacznie więcej danych i do tego pracuje 24/7 i nie potrzebuje przerw na papierosa. Pod względem prac powtarzalnych przewyższa możliwościami każdego człowieka na Ziemi, a nawet grupę ludzi.

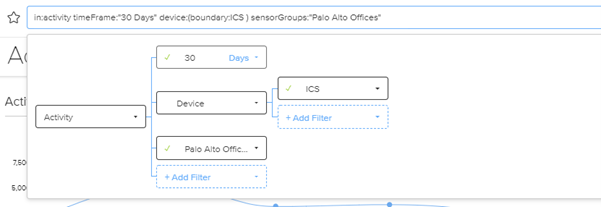

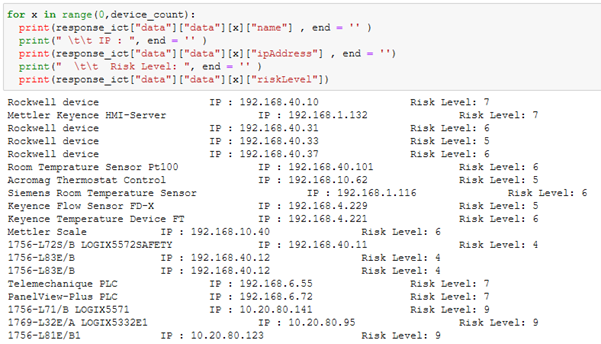

Tak więc nakarmmy ten komputer naszym ruchem sieciowym. Z drugiej strony nakarmmy go informacjami o urządzeniach, jakie zostały do tej pory skonstruowane i mogą pojawić się w naszej sieci. Tutaj ponownie, karmienie może zostać wykonane przez naszych pracowników, z uwzględnieniem niskiej skuteczności ich pracy lub możemy skorzystać z gotowej bazy danych takich urządzeń. Po co inwestować w nudną, powtarzalną pracę naszych pracowników, której wyniki pozostawią wiele do życzenia, skoro możemy taką bazę danych po prostu wynająć. Czy natychmiastowy dostęp do ponad piętnastu milionów profili urządzeń dostarczonych przez wyspecjalizowaną firmę Armis nie jest kuszący? Profili aktualizowanych na bieżąco, przez ludzi, którzy zajmują się tym na co dzień.

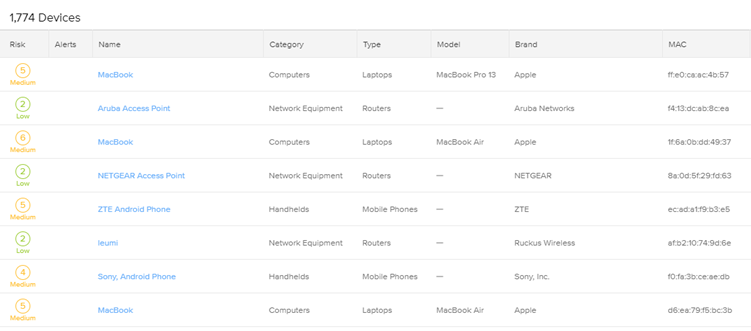

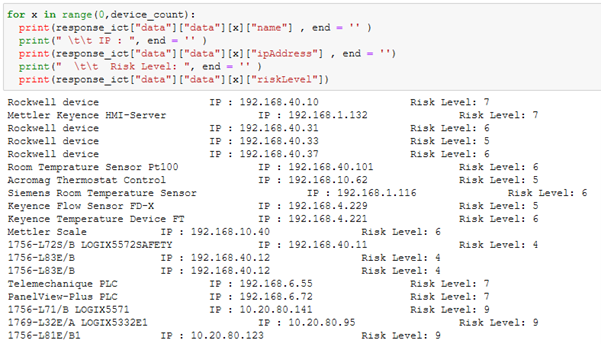

W tym scenariuszu mechanizm dopasowujący ruch sieciowy naszych urządzeń do profili w bazie danych będzie również dostarczony do właściciela tej bazy. Przecież to on wie czego ma szukać w ruchu sieciowym. Tak więc, w procesie inwentaryzacji będziemy całkowicie zwolnieni z jakichkolwiek obowiązków. Co będzie wynikiem tych obliczeń? Lista wykrytych urządzeń z precyzyjnie przypisaną kategorią, typem, modelem czy też producentem.

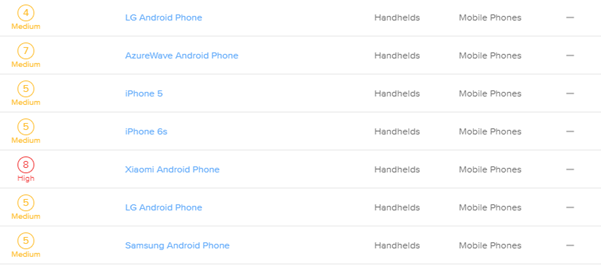

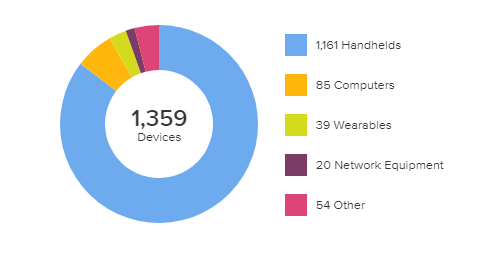

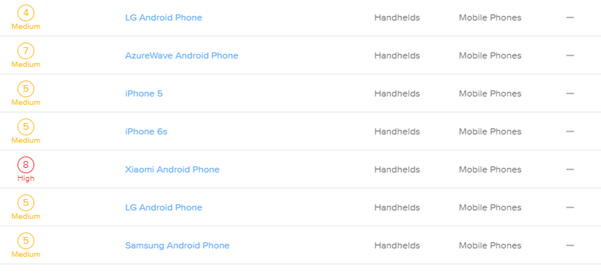

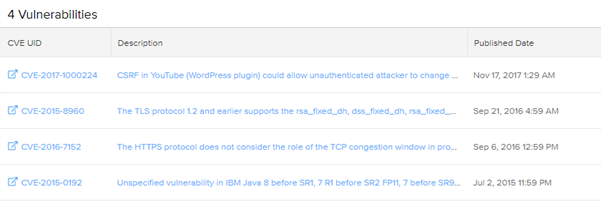

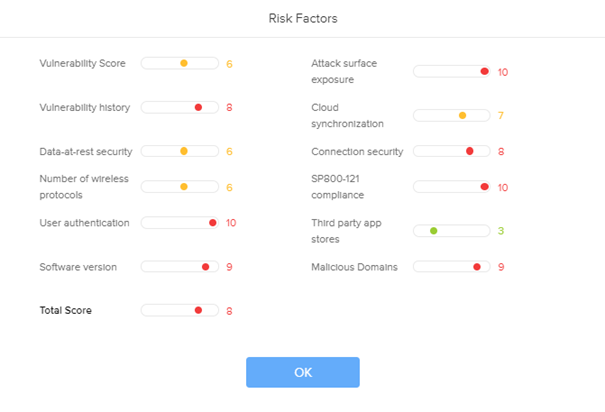

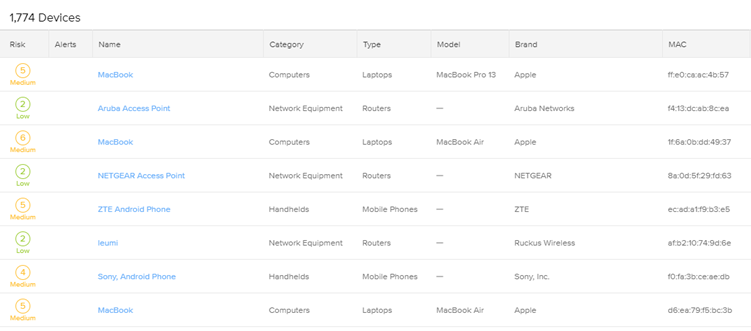

Rysunek 2. Wykryte urządzenia IoT

Jedyne, czym musimy się wykazać, to umiejętność przeszukiwania katalogu wykrytych urządzeń, co w przypadku graficznego interfejsu użytkownika nie będzie zbyt trudne.

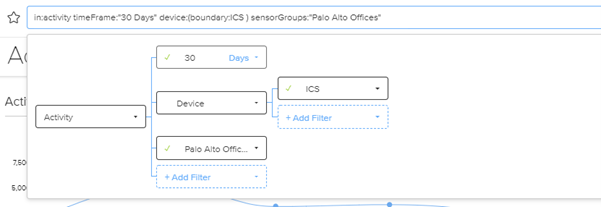

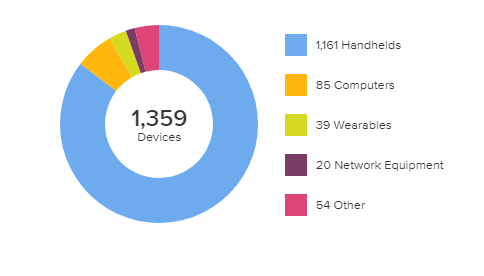

Rysunek 3. Wykryte typy urządzeń